FDE-with-TPM-support: Unterschied zwischen den Versionen

Aus LaborWiki

Keine Bearbeitungszusammenfassung |

Zaolin (Diskussion | Beiträge) KKeine Bearbeitungszusammenfassung |

||

| Zeile 16: | Zeile 16: | ||

Trusted Computing ist ein sehr bekannter Begriff in der IT Welt. Immer mehr wird das TPM "Trusted Platform Modul" als Standard in Laptops, Netbooks und PC's verbaut. Doch kaum einer nutzt das den TPM privat. | Trusted Computing ist ein sehr bekannter Begriff in der IT Welt. Immer mehr wird das TPM "Trusted Platform Modul" als Standard in Laptops, Netbooks und PC's verbaut. Doch kaum einer nutzt das den TPM privat. | ||

Vielmehr nutzen Firmen den Chip um | Vielmehr nutzen Firmen den Chip um sibhere Datenübertragungen per SSL zu Firmenrechnern und -servern zu garantieren. Dies ist aber nicht nur die einzige Möglichkeit den TPM sinvoll zu nutzen. | ||

Datenverschlüsselung und hashen von Hard- und Software sind weitere Einsatzgebiete. | Datenverschlüsselung und hashen von Hard- und Software sind weitere Einsatzgebiete. | ||

In diesem Tutorial wird der Aufbau und die Eigenschaften, sowie Komplettverschlüsselung mithilfe des TPM erläutert. | In diesem Tutorial wird der Aufbau und die Eigenschaften, sowie Komplettverschlüsselung mithilfe des TPM erläutert. | ||

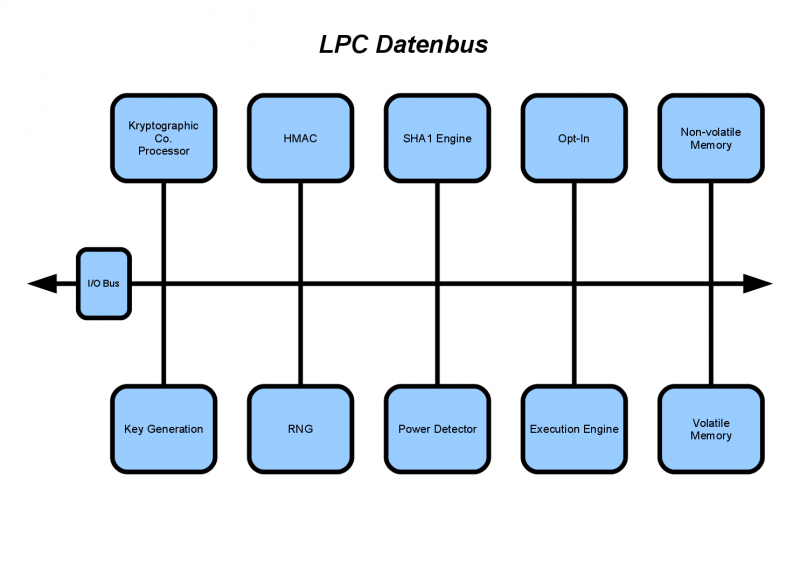

===TPM Architektur=== | |||

[[Datei:Lpc bus.png|800px]] | |||

Version vom 20. November 2009, 20:32 Uhr

| FDE with tpm support Release status: experimental [box doku] | |

|---|---|

| Description | Tutorial zu Full-Disc-Encryption with tpm support |

| Author(s) | Philipp |

| Last Version | 0.1-rc1 () |

| Platform | Linux |

Einleitung

Trusted Computing ist ein sehr bekannter Begriff in der IT Welt. Immer mehr wird das TPM "Trusted Platform Modul" als Standard in Laptops, Netbooks und PC's verbaut. Doch kaum einer nutzt das den TPM privat. Vielmehr nutzen Firmen den Chip um sibhere Datenübertragungen per SSL zu Firmenrechnern und -servern zu garantieren. Dies ist aber nicht nur die einzige Möglichkeit den TPM sinvoll zu nutzen. Datenverschlüsselung und hashen von Hard- und Software sind weitere Einsatzgebiete. In diesem Tutorial wird der Aufbau und die Eigenschaften, sowie Komplettverschlüsselung mithilfe des TPM erläutert.