FDE-with-TPM-support: Unterschied zwischen den Versionen

Zaolin (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Zaolin (Diskussion | Beiträge) |

||

| Zeile 66: | Zeile 66: | ||

-> One Time Pad (standard MGF1) | -> One Time Pad (standard MGF1) | ||

-> AES , wenn es implementiert ist. | -> AES , wenn es implementiert ist. | ||

Der TPM nutzt keine symmetrische Verschlüsselung für Nachrichtenverschlüsselung! | Der TPM nutzt keine symmetrische Verschlüsselung für Nachrichtenverschlüsselung! | ||

Version vom 21. November 2009, 00:13 Uhr

| FDE with tpm support Release status: experimental [box doku] | |

|---|---|

| |

| Description | Tutorial zu Full-Disc-Encryption with tpm support |

| Author(s) | Philipp |

| Last Version | 0.1-rc1 () |

| Platform | Linux |

Einleitung

Trusted Computing ist ein sehr bekannter Begriff in der IT Welt. Immer mehr wird das TPM "Trusted Platform Modul" als Standard in Laptops, Netbooks und PC's verbaut. Doch kaum einer nutzt das den TPM privat. Vielmehr nutzen Firmen den Chip um sibhere Datenübertragungen per SSL zu Firmenrechnern und -servern zu garantieren. Dies ist aber nicht nur die einzige Möglichkeit den TPM sinvoll zu nutzen. Datenverschlüsselung und hashen von Hard- und Software sind weitere Einsatzgebiete. In diesem Tutorial wird der Aufbau und die Eigenschaften, sowie Komplettverschlüsselung mithilfe des TPM erläutert.

Der TPM

Der TPM ist ein kleiner Chip der sich auf dem Maiboard oder auf einer extra Platine befindet. Er startet vor dem Bios und ist somit einer der ersten software Komponenten die beim Rechnerstart geladen werden. Wird der TPM manipuliert oder entfernt kann es sein das der Rechner nicht mehr startet. TPM's werden von verschiedenen Herstellern wie Atmel, Infineon usw... hergestellt. Die Hersteller halten sich je nach TPM an bestimmte Spezifikationen. Diese Spezifikationen werden von der Trusted Computing Group vorgeschrieben. Ein jeder TPM sollte die Spezifikationen einhalten. Leider ist dies nicht immer der Fall.

TPM Architektur

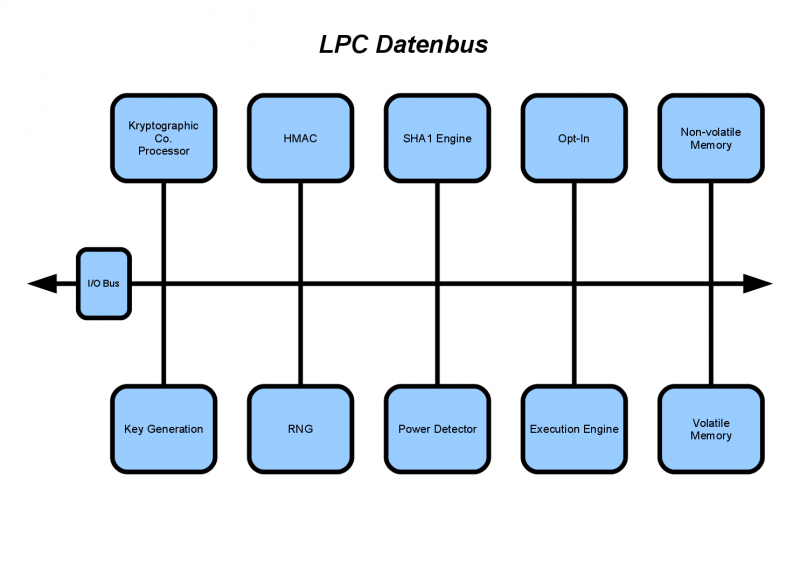

Der TPM besteht aus einem LPC Bus der die einzelnen Komponenten miteinander verbindet. Diese Komponeten besitzen interne Sicherheitsabfragen um, Manipulationen über den Datenbus auschließen zu können. Dies gilt aber leider nicht für alle Komponenten.

I/O Bus

Protokoll de- und enkodierung für interne und externe Buse.

Crypto Co. Processor

Ist zur Verschlüsselung und Signierung da.

Asymmetrische Kryptographie:

- Schlüssel Generierung.

- Ver- und Entschlüsselung

- Hashen

RSA Engine

RSA wird zum Verschlüsseln und Signieren genutzt.

Signatur Operations

Macht Interne und externe signierung.

Symmetric Engine

Der TPM nutzt symmetrische Verschlüsselung für authentifizierungs transport Sitzungen.

-> One Time Pad (standard MGF1)

-> AES , wenn es implementiert ist.

Der TPM nutzt keine symmetrische Verschlüsselung für Nachrichtenverschlüsselung!